Tr0ll 1 Writeup

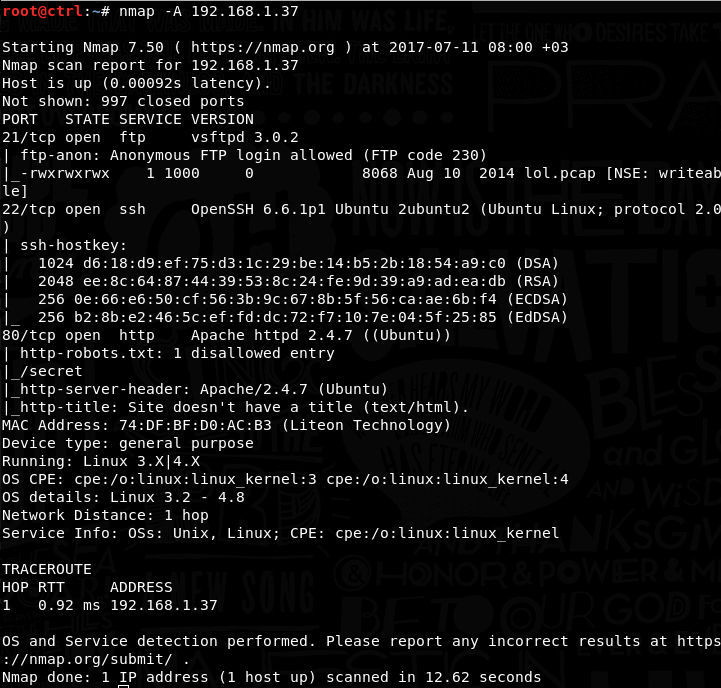

Bu yazımda Tr0ll sanal makinesinin çözümünü anlatacağım. Tr0ll’ün aldığı ip adresini bulmak için nmap ile tarama yaptıktan sonra aldığı ip adresini

192.168.1.37 olarak görüyoruz.

Makine için ayrı bir tarama yapıp açık servisleri görüntüleyeceğiz. Burada

ftp,http ve ssh servisleri açık.

İlk aklıma gelen ssh_login brute force ya da

metasploitteki vsftpd ile ilgili exploiti çalıştırmak fakat bunların işe

yaramayacağına o kadar emin olduğum için http servisine gitmeyi tercih

ediyorum. Sonra buradan da hayır gelmez diyerek bir dirb atayım dedim.

Uygulamanın robots.txt dosyasını buldum ve /secret dizini disallow edilmiş.

Zaten dirb sonucuna göre de o dizin gelmişti. Buradan o dizine geçiş

yaptığımda yine başka bir resim ve yine tatmin edici bir şey yok. Nmap

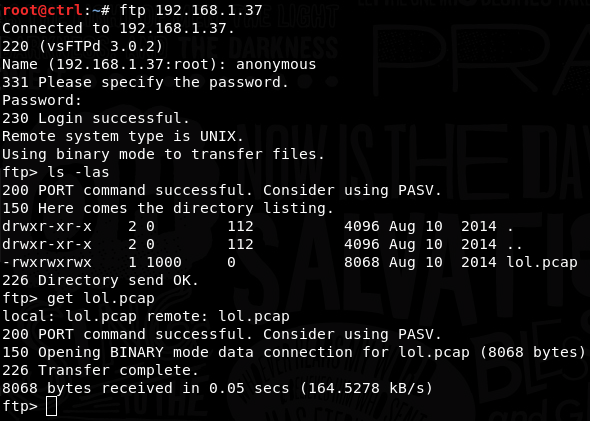

sonucuna göre ftp servisi anonymous bağlantıya izin veriyormuş. Buradan

yürüyeyim dedim ve ftp bağlantısı denedim.

Bağlantı kuruldu ve içeride

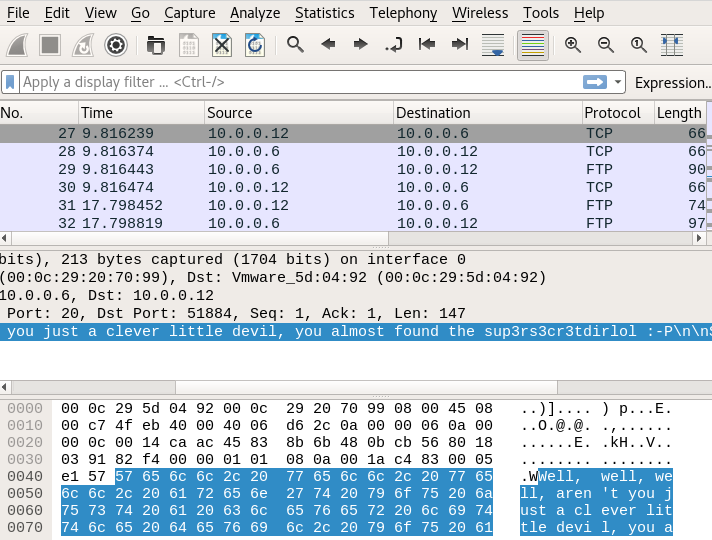

dizinler arası gezinirken bir pcap dosyası buldum ve onu çektim. Pcap

dosyasını incelerken içeride bir mesaj buldum.

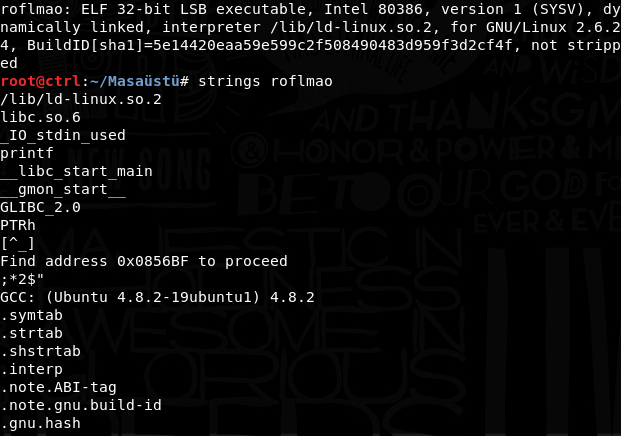

http://192.168.1.37/sup3rs3cr3tdirlol/ adresine gittim ve orada beni gcc

ile derlenmiş bir dosya bekliyordu. Bu konuda strings atmaktan başka

yapabileceğim bir şey yoktu. Çokta işe yarar bir şey yokmuş derken bir mesaj

gözüme takıldı. “Find address 0x0856BF to proceed”.

Tarayıcımdan buraya gittiğimde iki dizin karşıma çıkıyor. İlkinde karşıma kullanıcı

adları olduğunu düşündüğum dosya çıkıyor. Diğer dosya ile ilgili bu dosya password içerir diyordu yanı Pass.txt de parola olacaktı. Bu şekilde deneme yanılma ile ssh bağlantısı kurdum.

maleus

ps-aux

felux

Eagle11

genphlux -- Definitely not this one

usmc8892

blawrg

wytshadow

vis1t0r

`overflow`

Bu şekilde ssh bağlantısı yaparak içeri overflow kullanıcısı olarak giriş yaptım. Artık gerisi kolaydı Ubuntunun bu sürümünde beni root yapacak exploiti buldum. gcc de tanımlıydı ,geriye dosyayı çalıştırıp root olmaktan başka bir şey kalmadı.

Özet :

- –Port taraması ile açık servisleri görüntüledim. Burada extra

-Aile tarama yapmam bana ftp servisi ile ilgili daha kapsamlı bilgi verdi. - –Http servisine gittim fakat orada secret dizininden başka bir şey bulamadım . Bu yüzden ftp’ye yöneldim. Anonymous bağlantıya izin veriliyordu bu yüzden şifresiz giriş yapabildim. Burada dolanirken lol.pcap adlı dosyayı buldum ve içini incelemeye başladım. Bir şeyler bulmam çok uzun sürmedi mesaj bağırıyordu.

- –Http üzerinden bulduğum dizine gittim ve orada da beni bir program bekliyordu.

- –Programa konuyla alakalı bildiğim tek şeyi yaptım ve strings attım. Burada da başka bir mesaj beni farklı bir dizine yonlendirdi.

- –Gittiğim dizinde kullanıcı isimleri ve şifre vardı. Sırayla deneyerek SSH bağlantısı kurdum

- –Sonra sisteme uygun exploiti bulup içeride çalıştırdım ve root oldum.